Arquitectura VPN de Sucursal Descentralizada (Malla Completa)

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

En este ejemplo de configuración, una organización tiene múltiples sitios de diferentes tamaños y quiere establecer conexiones VPN seguras entre todos los sitios. La organización quiere que la conexión entre dos sitios cualesquiera sea independiente de la conectividad a un tercer sitio. Podrían tener recursos distribuidos entre múltiples sitios o procesos de negocio que son una buena combinación para una arquitectura descentralizada.

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración pueden ser necesarios, o más apropiados, para su entorno de red.

Descripción de la Solución

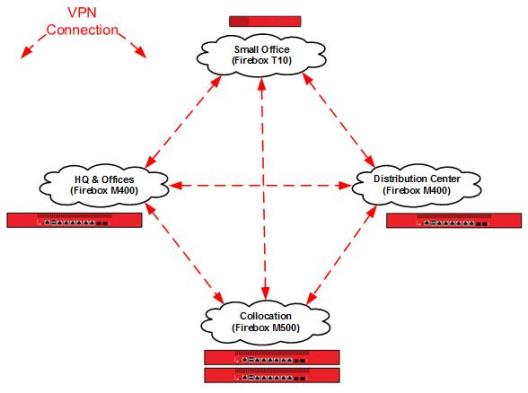

En una configuración VPN descentralizada, también conocida como malla completa, cada sitio tiene túneles VPN establecidos para todos los otros sitios. Esta configuración ofrece flexibilidad, porque una falla en un solo sitio impacta solo los servicios que dependen directamente de él.

La conectividad confiable entre las ubicaciones de la red es especialmente importante cuando una o más ubicaciones tienen un recurso de red único que debe ser accesible desde otras ubicaciones de red. A medida que establece ubicaciones remotas adicionales, es posible que se requiera ampliar la capacidad de cualquier sitio con un recurso único. Si los recursos están ubicados en un solo sitio, una arquitectura centralizada podría ser una mejor solución.

Cómo Funciona

El Firebox en cada sitio establece una conexión VPN con el Firebox cada dos sitios.

Requisitos

Conectividad confiable

Si bien este es un diseño tolerante a las fallas, los sitios que alojan recursos exclusivos de su ubicación deben tener una conectividad confiable apropiada para los recursos que alojan.

Ancho de banda suficiente

Debido al cifrado y a la sobrecarga de encapsulado, el ancho de banda VPN se mide a menos de la velocidad de enlace.

Un Firebox apropiado para cada ubicación

Las capacidades del Firebox varían según el modelo. Para las configuraciones de VPN, debe considerar la velocidad de VPN y la capacidad del túnel de cada modelo. El entorno de red, las opciones de configuración y otros factores también pueden ayudarlo a determinar el modelo más apropiado para cada sitio.

La velocidad de VPN es la cantidad de datos que pasan a través de la VPN por segundo.

El número de túneles VPN está determinado por el número de redes conectadas (según se configure en las rutas de túneles). Para las oficinas, esto es generalmente el número de redes locales multiplicadas por el número de redes remotas.

Para obtener más información sobre la velocidad de VPN y la capacidad de túneles VPN de sucursal disponibles para cada modelo de Firebox, consulte las hojas de datos del producto: http://www.watchguard.com/products/resources/datasheets.asp.

Ejemplos de Configuración

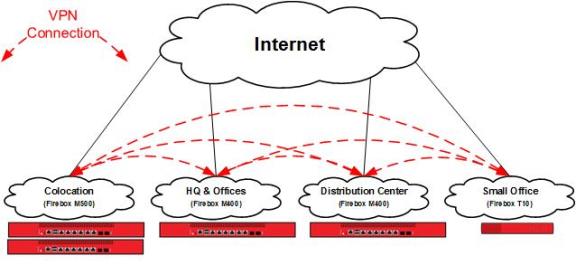

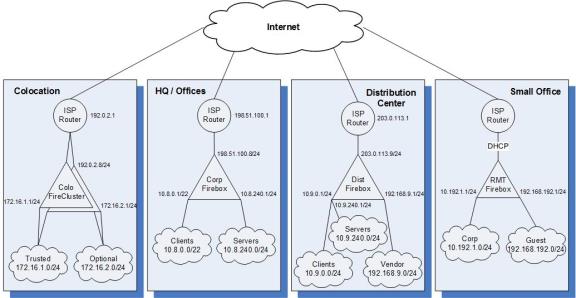

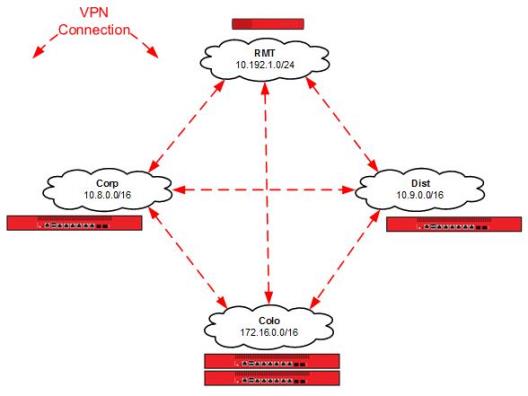

Para ilustrar este caso de uso, presentamos un ejemplo de una organización que tiene cuatro ubicaciones: una instalación de coubicación (Colo), una oficina corporativa (Corp), un centro de distribución (Dist) y una oficina pequeña (RMT). También puede ampliar esta solución para servir a oficinas, centros de distribución y oficinas pequeñas adicionales.

Topología

Las direcciones IP para los sitios en esta configuración:

| Colo | Corp | Dist | RMT | |

|---|---|---|---|---|

| Dirección IP de la interfaz externa | 192.0.2.8/24 | 198.51.100.8/24 | 203.0.113.9/24 | DHCP |

| Dirección IP de la puerta de enlace predeterminada | 192.0.2.1 | 198.51.100.1 | 203.0.113.1 | DHCP |

| Red privada asignada al sitio | 172.16.0.0/16 | 10.8.0.0/16 | 10.9.0.0/16 | 10.192.1.0/24 |

| Red no enrutada asignada al sitio | N/D | N/D | 192.168.9.0/24 | 192.168.192.0/24 |

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido archivos de configuración de ejemplo con este documento. Para examinar los detalles de los archivos de configuración de ejemplo, puede abrirlos con Policy Manager. Hay cuatro archivos de configuración de ejemplo, uno para cada ubicación en el ejemplo.

| Nombre de Archivo de Configuración | Descripción |

|---|---|

| De-Centralized-Colo.xml | Ubicación central para las VPN (la instalación de coubicación) |

| De-Centralized-Corp.xml | Una oficina corporativa |

| De-Centralized-Dist.xml | Un centro de distribución |

| De-Centralized-RMT.xml | Una oficina pequeña |

Los detalles de cada archivo de configuración se describen en la siguiente sección.

Explicación de la Configuración

Puertas de Enlace y Túneles VPN de Sucursal

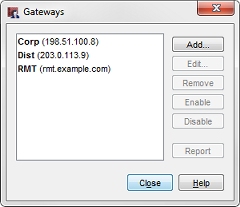

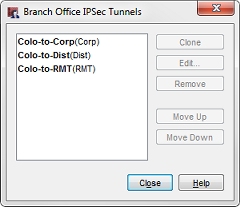

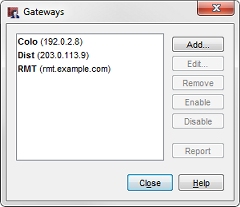

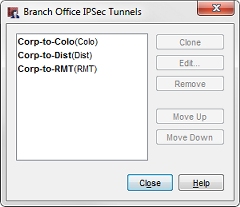

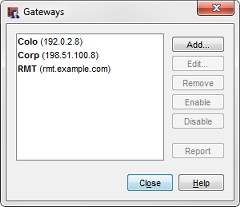

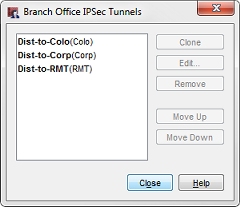

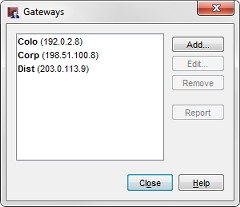

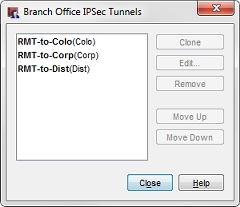

Las configuraciones de ejemplo contienen puertas de enlace de sucursal y túneles de sucursal definidos para las conexiones VPN entre cada sitio. Cada sitio tiene tres puertas de enlace VPN de sucursal y tres túneles VPN de sucursal configurados.

Para ver las puertas de enlace VPN de la sucursal:

- Inicie el Policy Manager para el Firebox.

- Seleccione VPN > Puertas de Enlace de Sucursal.

Para ver los túneles VPN de sucursal:

- Inicie el Policy Manager para el Firebox.

- Seleccione VPN > Túneles de Sucursal.

Configuración en el Sitio de Coubicación (Colo)

Configuración en la Red Corporativa de la Sede (Corp)

Configuración en el Centro de Distribución (Dist)

Configuración en la Oficina Pequeña (RMT)

En los archivos de configuración de ejemplo, cada túnel se nombra para representar las redes locales y remotas que administra. El identificador entre paréntesis es la puerta de enlace utilizada por el túnel.

Las rutas del túnel se han definido para usar las subredes asignadas a cada sitio, no las redes individuales definidas en el sitio. En esta configuración, la oficina pequeña (RMT) solo requiere tres rutas de túnel (no seis rutas de túnel) para llegar a las redes de confianza y opcionales en cada uno de los otros sitios. Todas las redes nuevas en esta asignación que se establecen en cada sitio se enrutan a través de la VPN de Sucursal existente. Para un control más detallado de los túneles VPN, puede definir cada red individual a un costo de rutas de túnel y tiempo de administración adicionales.

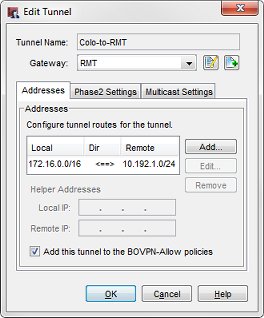

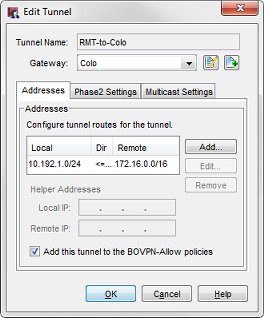

Por ejemplo, las rutas del túnel Colo a RMT y RMT a Colo usan la dirección IP de subred 172.16.0.0/16 como la dirección de la red Colo. Esto permite que estos túneles manejen todo el tráfico entre la red de oficina pequeña (RMT) y las redes de confianza Colo (172.16.1.0) y opcionales (172.16.2.0).

Cuando configura rutas de túnel, es importante recordar que los pares local-remoto se definen en relación con el túnel que se está configurando, no necesariamente con la red en su totalidad.

Este diagrama muestra las rutas del túnel configuradas para cada conexión VPN.

Conclusión

Esta configuración de ejemplo muestra cómo configurar la conmutación de túneles en una topología de red de malla completa para enviar el tráfico VPN entre sitios que están directamente conectados entre sí. La conexión VPN entre dos sitios cualesquiera no depende de la conectividad a un tercer sitio. Este tipo de configuración puede ser una buena opción para una organización que tiene recursos distribuidos entre múltiples sitios, o procesos comerciales que se ajustan a una arquitectura descentralizada. La configuración descrita aquí puede ampliarse para soportar sitios adicionales.

Este ejemplo de configuración también muestra cómo usar direcciones IP de subred en la configuración de ruta del túnel para reducir el número de túneles que debe configurar para conectar redes privadas en cada sitio.

Para obtener más información acerca de cómo configurar las VPN de sucursal, consulte la Ayuda de Fireware.